IREX - Comprendre les CREDS : Le point d’entrée de l’authentification sécurisée

Les identifiants CREDS, constituent la première brique de l’authentification. Comprendre leur rôle et leurs vulnérabilités est essentiel pour bâtir un système sécurisé dès la connexion initiale.

1. Introduction

2. Qu'appelle-t-on CREDS (Credentials) ?

3. Comment ça fonctionne ?

4. Avantages et Inconvénients

5. Bonnes pratiques

7. Conclusion

8. Voir aussi

- Introduction

- Qu'appelle-t-on CREDS (Credentials) ?

- Nom d'utilisateur et mot de passe

- Clés API

- Certificats clients (TLS/SSL)

- Jetons OAuth (access token/refresh token)

- Comment ça fonctionne ?

- L'utilisateur saisit son nom d'utilisateur et mot de passe.

- Le système envoie les identifiants au serveur pour validation.

- Le serveur compare avec les données stockées :

- Si correct : Accès accordé et redirection vers la page cible.

- Si incorrect : Message d'erreur et nettoyage du champ mot de passe et/ou du nom d'utilisateur.

- Un besoin d'authentification initiale (avant génération d’un JWT).

- Des applications classiques basées sur des sessions.

- Des interfaces utilisateur avec une logique d'état sur le serveur.

- Avantages et Inconvénients

- Simplicité : Faciles à mettre en œuvre dans la plupart des projets.

- Universalité : Compatibles avec pratiquement toutes les plateformes.

- Traçabilité directe : Permettent de lier chaque action à un utilisateur authentifié via ses identifiants uniques, ce qui facilite l’audit et le suivi des accès.

- Risque de compromission : Un identifiant intercepté peut être utilisé par un attaquant.

- Gestion complexe : Requiert un stockage sécurisé et des mécanismes de hachage robustes.

- Bonnes Pratiques

- Utilisez un algorithme de hachage robuste pour les mots de passe, comme bcrypt ou Argon2, afin de garantir qu’ils ne puissent pas être facilement déchiffrés en cas de fuite.

- Assurez-vous que toutes les communications passent par HTTPS, ce qui permet de chiffrer les échanges entre l’utilisateur et le serveur et d’empêcher les interceptions.

- Protégez votre système contre les attaques par force brute en limitant le nombre de tentatives de connexion autorisées, par exemple en bloquant temporairement le compte après plusieurs essais échoués.

- Renforcez la sécurité des comptes avec une authentification à deux facteurs (2FA) ou un code à usage unique (OTP), pour empêcher l’accès non autorisé même si le mot de passe est compromis.

- Conclusion

- Voir aussi

Les identifiants (ou credentials, souvent abrégés CREDS) restent la pierre angulaire de l’authentification dans la majorité des systèmes informatiques. Qu’il s’agisse de mots de passe, de clés API, de jetons d’accès ou d’identifiants biométriques, protéger ces éléments sensibles est une priorité absolue. Cet article explore le concept de clés d’authentification et les bonnes pratiques pour les sécuriser efficacement.

Les credentials, ou informations d'identification, sont les données utilisées pour authentifier un utilisateur ou une application auprès d’un service.

Voici quelques exemples courants de types de credentials :

Quand utiliser CREDS ?

L'usage des creds est recommandé pour :

Exemple d'utilisation

Nous allons illustrer l'utilisation des credentials avec la connexion d'un utilisateur sur la plateforme Librechat.

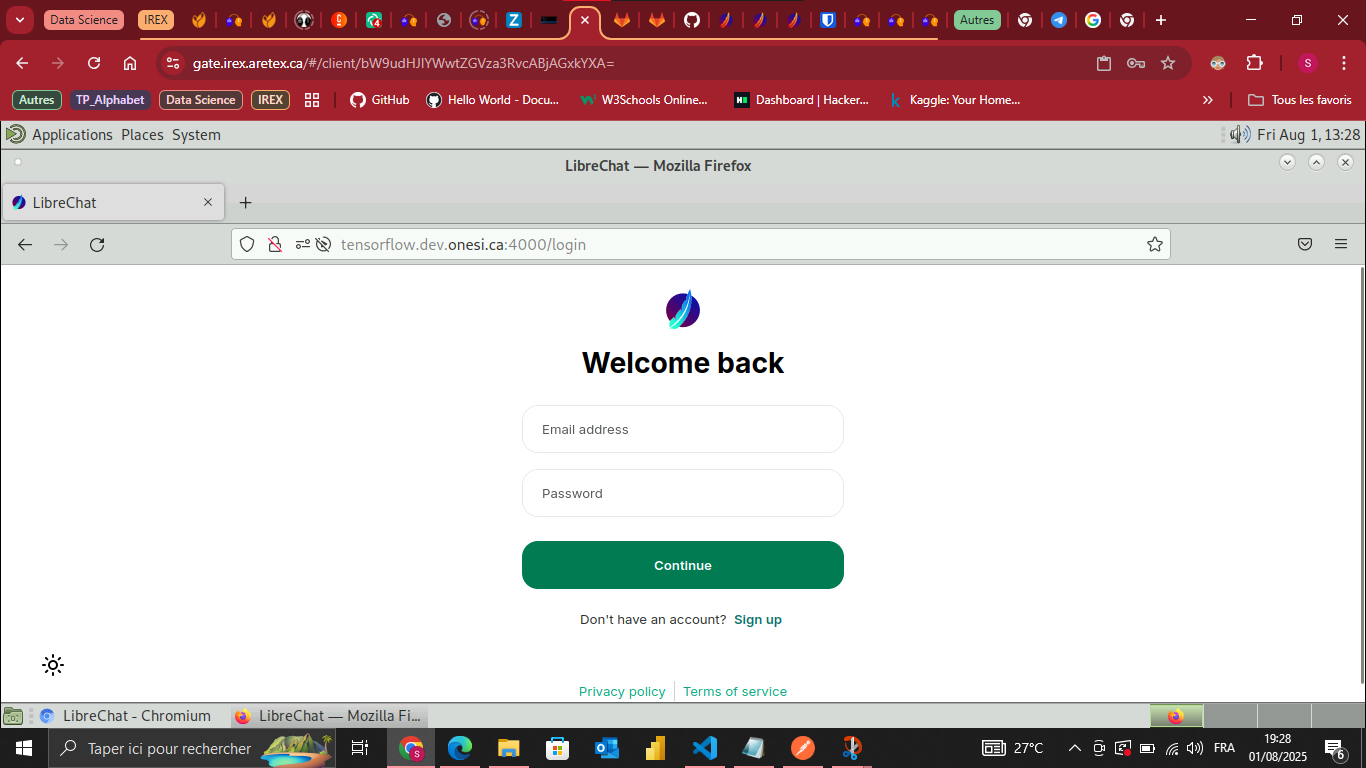

a. Tout d'abord, l'utilisateur se rend sur la page de connexion à la plateforme :

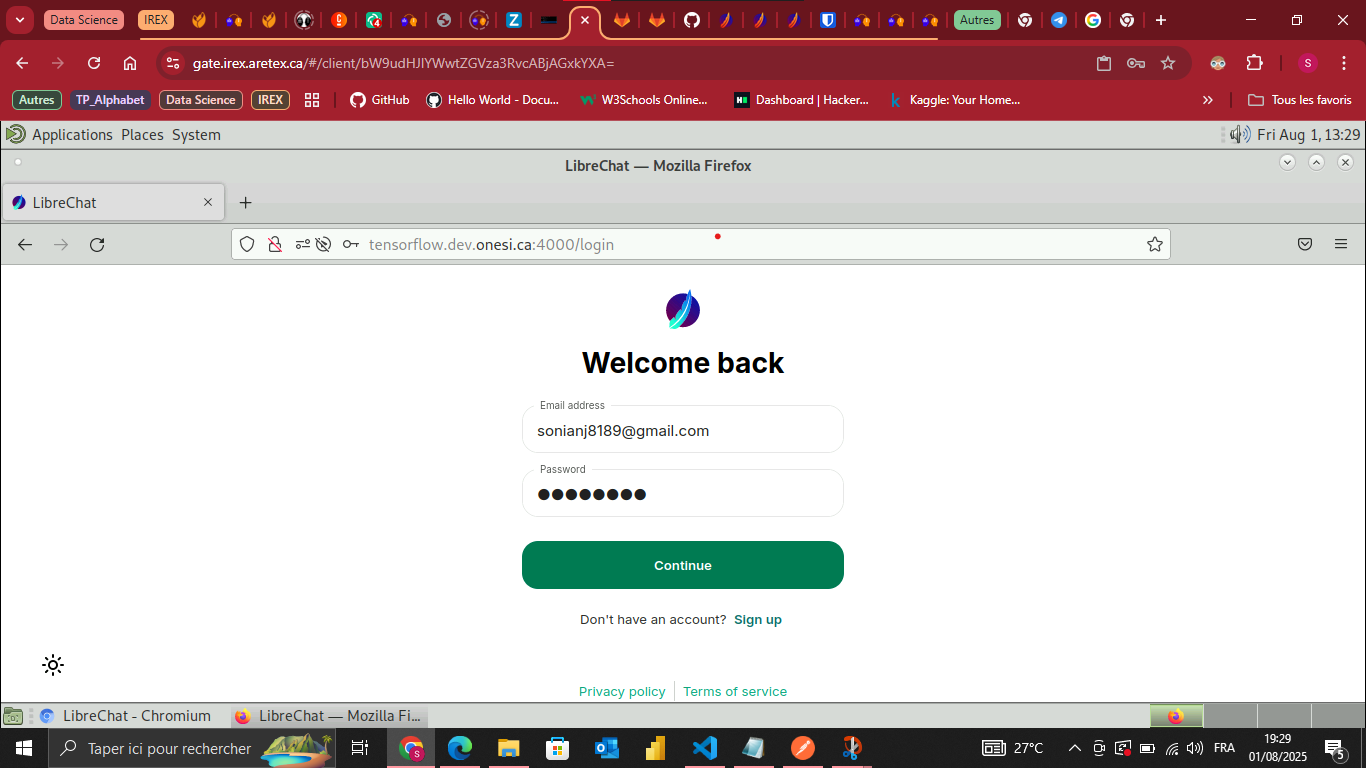

b. Ensuite, il renseigne ses crédentials qui sont dans ce cas l'adresse mail et le mot de passe :

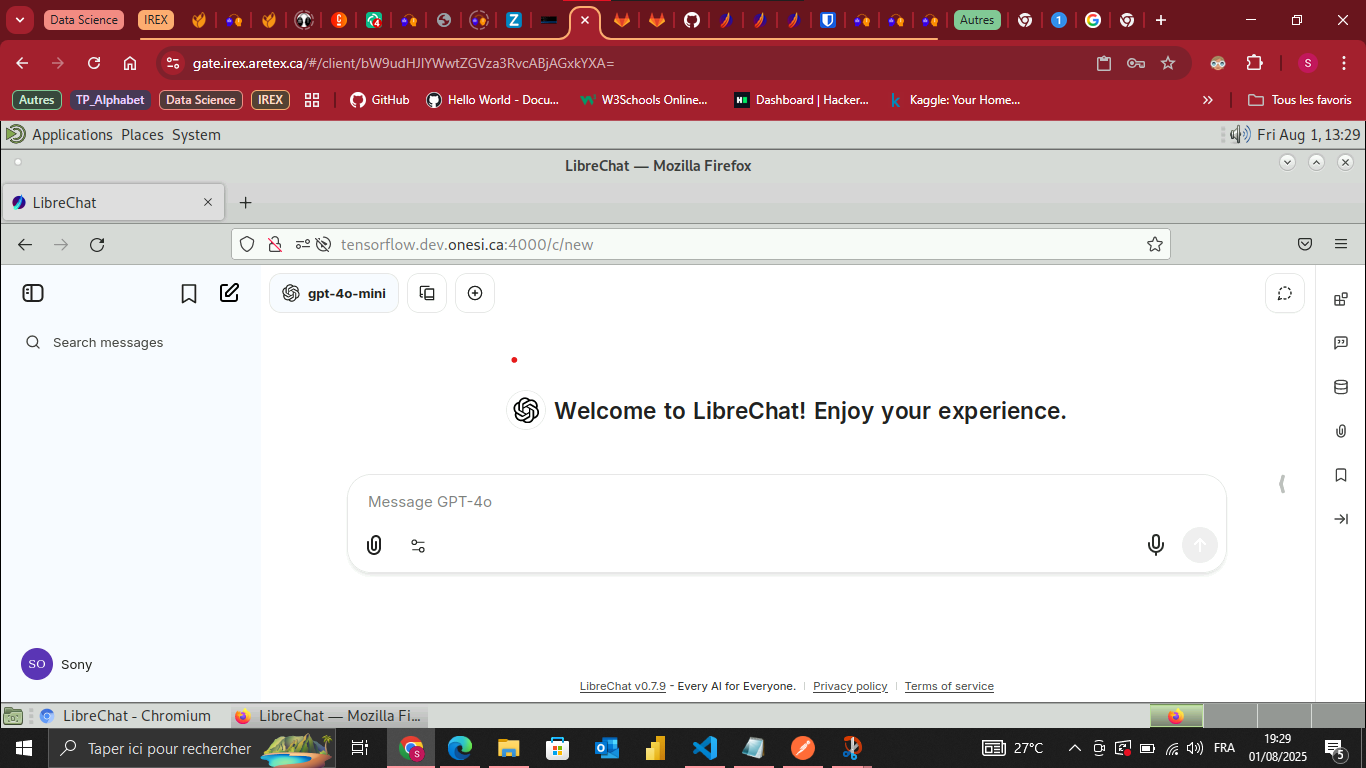

c. Après avoir cliqué sur "Continue", si ses crédentials sont correctement renseignés, l'utilisateur accède à la plateforme :

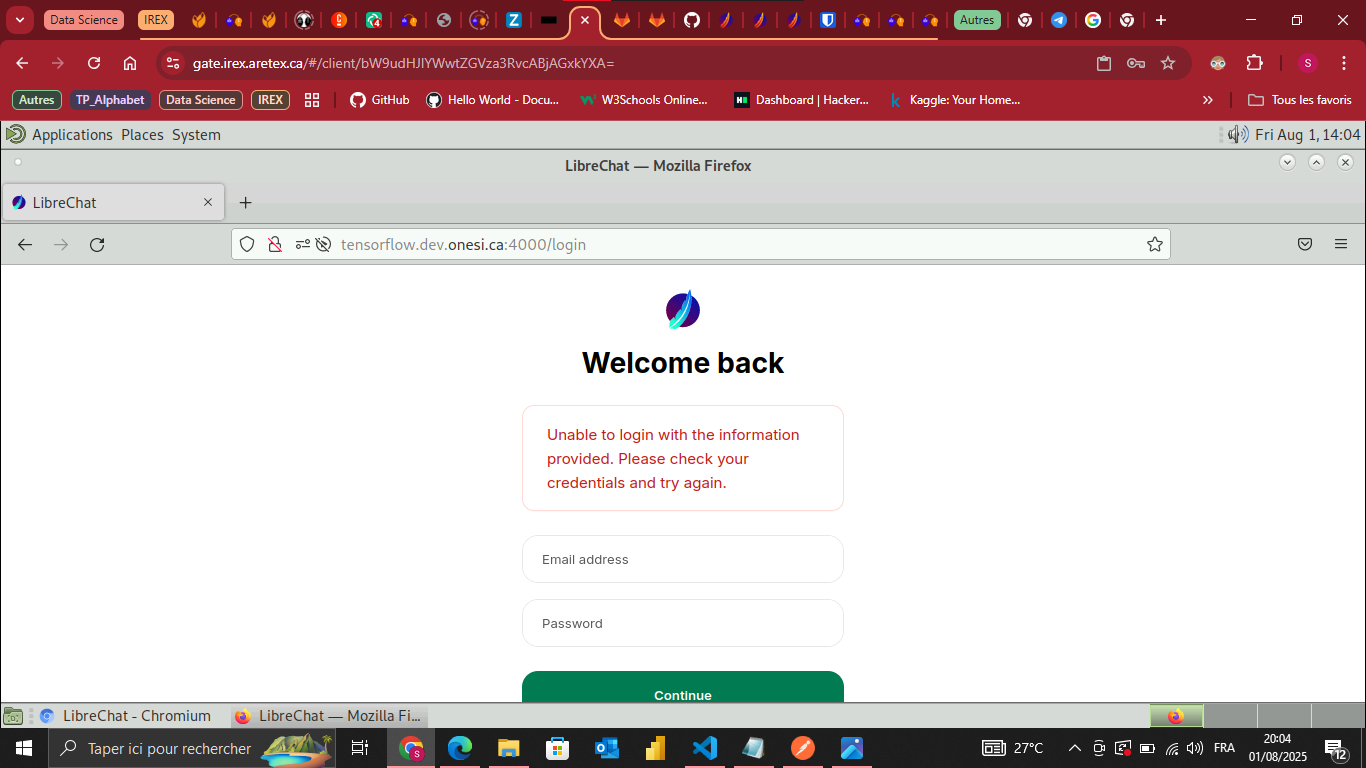

Si les crédentials ne sont pas correctement renseignés, le connexion à la plateforme échoue et un message d'erreur est renvoyé :

Voici un aperçu des principaux points forts et des limites de cette méthode :

Avantages

Inconvénients

Pour sécuriser les credentials, il est essentiel de respecter les recommandations suivantes :

Les CREDS représentent une cible privilégiée pour les cyberattaquants, car ils donnent un accès direct aux comptes utilisateurs ou aux ressources protégées. Adopter des stratégies solides pour leur stockage, leur transmission et leur gestion est donc indispensable. En appliquant des techniques de hachage, de chiffrement et en intégrant des mécanismes de vérification comme la double authentification, les entreprises peuvent considérablement limiter les risques liés à la compromission des identifiants.

Dans cette optique, vous pouvez consulter :

No comments yet. Start a new discussion.